近日杠杆炒股平台,知名智能情趣玩具厂商 Lovense 被曝存在严重的账号安全漏洞。

安全研究员 BobDaHacker 于今年 3 月通过 HackerOne 平台披露两项关键漏洞,指出攻击者仅凭用户名或邮箱即可绕过身份验证机制,远程接管 Lovense 用户账号,并可能实时操控设备、读取私人通信内容。

尽管 Lovense 最初承诺将“彻底重构系统”,却要求研究员给予长达 14 个月的修复时间,远超业内通行的 90 天披露标准,引发信息安全界强烈质疑。

BobDaHacker 公布的漏洞包括以下两个核心部分:

(1)邮箱信息泄露漏洞

Lovense 应用在用户注册及通信过程中广泛使用 XMPP 协议,并允许通过用户名查询关联的 JID(Jabber ID)。由于该 ID 使用可预测的模式(如 username@domain/resource),攻击者可以轻松将用户名映射为邮箱地址。

更严重的是,即使用户未公开邮箱,也可被精准还原。

危害:用户身份与联系方式被轻易获取,形成数据侧写、社工攻击、垃圾邮件、骚扰行为等连锁风险。

(2)令牌生成逻辑缺陷

研究人员警告称,Lovense 存在的身份验证令牌漏洞使攻击者能够在无需密码的情况下,通过简单的 API 调用直接生成有效会话令牌。

一旦获取目标用户的邮箱地址,攻击者即可登录其账户,进而对绑定的智能性玩具实施远程控制。

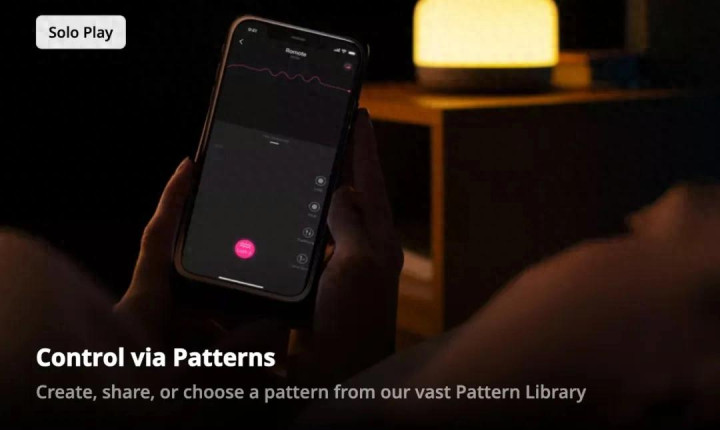

在 Lovense 的设计架构中,智能设备与用户账户绑定,通过云端实现远程控制、情侣互动或自动模式。

这也意味着,一旦账户被接管,攻击者可在用户不知情的情况下操控设备的启动、震动强度、频率和时间。

这一缺陷影响 Lovense 的 App、Web 控制平台、IoT 设备配对系统。

危害:攻击者可远程登录任意账号、读取私信、修改设备设置、远程操控联网玩具,甚至实施骚扰、勒索、或造成心理创伤。

尽管 Lovense 于 3 月 26 日第一时间确认漏洞,并向研究员支付了 3,000 美元奖励,其后续处理却备受诟病:

公司在与 BobDaHacker 的邮件沟通中声称:彻底修复漏洞需“重构整个通信架构”,至少需要 14 个月,以保障对旧版 App 的兼容性。

研究员提出:已有“临时修复”方案可在 1 个月内缓解风险,包括强制用户更新、关闭旧 API 接口等,但 Lovense 拒绝采用。

大多数负责任的厂商收到漏洞报告后,都会在 90 天内修复并发布更新,避免用户长期暴露在风险中。而 Lovense 却要求 14 个月,不仅慢,而且不符合安全行业公认的规则。

在反复沟通无果、且漏洞长时间未被修复的背景下,BobDaHacker 于 2025 年 7 月 28 日在其个人博客公开漏洞细节,提供技术示例、接口调用逻辑和验证脚本。

据博客指出,Lovense 实际在公开博文发出后的 48 小时内便完成了漏洞修复,这与最初所声称的“14 个月”时间表形成鲜明对比。

研究员评论道:“他们告诉我需要一年多的时间,结果公开压力一来,两天就解决了。”

更令人担忧的是,BobDaHacker 揭示:同类安全漏洞早在 2022 年就有多位研究员向 Lovense 报告过,但多数仅收到少量奖励或免费设备,漏洞至今未被彻底修复。

这揭示出 Lovense 长期对用户隐私保护重视不足,缺乏透明的漏洞响应流程,也未建立应有的漏洞优先级制度,甚至在 HackerOne 平台屡次延误处理时间。

随着情趣科技与 IoT 设备融合,像 Lovense、WeVibe、OhMiBod 等厂商的用户数据早已远不止产品使用本身:包括性偏好、互动时间、通信内容、语音交互、设备地理位置等。

此次漏洞意味着:攻击者可在用户毫不知情的情况下获取账号控制权并监控其行为杠杆炒股平台,堪称“情感黑箱的钥匙”。

信达配资提示:文章来自网络,不代表本站观点。